1. Các cách truy nhập cấu hình Fortigate

fortigate hỗ trợ các phương thức truy nhập và cấu hình sau:

Console:

http:

https:

telnet:

ssh:

snmp:

2. Lần đầu tiên cấu hình Fortigate:

Lần đầu tiên được đưa vào sử dụng. Fortigate có cấu hình do nhà sản xuất đặt sẵn bao gồm:

Mode hoạt động mặc định: admin/trống

Địa chỉ IP mặc định của các giao diện:

Internal: 192.168.1.99/24

WAN1: 192.168.100.99/24

WAN2: 192.168.101.99/24

DMZ: 10.10.10.1.24

Giao thức cho phép truy cập mặc định: telne, http, https,

3. Các bước cấu hình:

Cấu hình Fortigate cần tuân theo các bước sau:

Cấu hình mode hoạt động của Fortigate

Cấu hình các giao diện

Cấu hình DHCP

Cấu hình các địa chỉ và vùng địa chỉ

Cấu hình các dịch vụ

Cấu hình các Protection profile

Cấu hình các Policy

Cấu hình Virtual IP

Cấu hình dịch vụ AntiVirus

Cấu hình dịch vụ AntiSpam

Cấu hình dịch vụ IPS

Cấu hình dịch vụ Web filter

Cấu hình ghi log

4. Cấu hình mode hoạt động của FortiGate

Trên giao diện web: https

Thông qua giao diện Internal (hoặc DMZ) để cấu hình:

Tên truy cập: admin

Mật khẩu : để trống

Chọn "Login", sau đó chọn System - Network

Tham khảo thêm trong tài liệu hoặc trên website: http://kc.forticare.com/

5. Cấu hình các giao diện

Trên giao diện web: http, https

Chọn "Login", sau đó chọn System - Network. Chọn giao diện cần thay đổi

Consele, telnet, ssh

Tham khảo thêm trong tài liệu hoặc trên website: http://kc.forticare.com/

6. Cấu hình DHCP

Trên giao diện web: http, https

Chọn "Login", sau đó chọn System - DHCP. Chọn giao diện cần thay đổi trong "Service"

Sau đó thay đổi tham số theo yêu cầu:

Tiếp đến chọn "Server", "Creat New" giao diện cần cấu hình DHCP:

Các tùy chọn DNS Server, WINS Server...

Consele, telnet, ssh

Tham khảo thêm trong tài liệu hoặc trên website: http://kc.forticare.com/

7. Cấu hình các địa chỉ và vùng địa chỉ

Trên giao diện web: http, https

Login vào hệ thống, chọn "Firewall" - "Address"

Consele, telnet, ssh

Tham khảo thêm trong tài liệu hoặc trên website: http://kc.forticare.com/

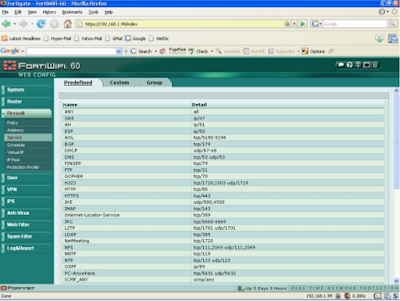

8. Cấu hình các dịch vụ

Trên giao diện web: httbp, https

Login vào hệ thống, chọn "Firewall" - "Service"

Custom : Nếu ta muốn định nghĩa thêm các dịch vụ theo yêu cầu.

Ví dụ:

Tham khảo thêm trong tài liệu hoặc trên website: http://kc.forticare.com/

9. Cấu hình các Protection profile

Trên giao diện web: http, https

Việc sử dụng protection profiles để áp dụng các thiết lập bảo vệ khác nhau cho luồng thông tin mà được điều khiển bởi các policy của FortiGate. Mục đích:

- Cấu hình chống Virus cho các giao thức HTTP, FTP, IMAP, POP3, SMTP.

- Cấu hình lọc Web cho HTTP

- Cấu hình chống Spam cho IMAP, POP3, SMTP.

- Cho phép chống xâm nhập (IPS - Intrusion Prevention System) cho tất cả các dịch vụ.

Consele, telnet, ssh

Tham khảo thêm trong tài liệu hoặc trên website: http://kc.forticare.com/

10. Cấu hình các Policy

Trên giao diện web: http, https

Login vào hệ thống, chọn "Firewall" - "Policy"

Interface/Zone: Giao diện nguồn

Address Name: Tên của địa chỉ nguồn (địa chỉ được định nghĩa ở trên)

Destination:

Interface/Zone: Giao diện đích

Address Name: Tên của địa chỉ đích (địa chỉ được định nghĩa ở trên)

Service: dịch vụ cần để lập Policy

Action:

ACCEPT: Chấp nhận các kết nối phù hợp với Policy. Ta cũng có thể cấu hình NAT, protection profiles, log traffic, traffic shaping, authentication, và các dịch vụ khác nữa.

DENY: từ chối các kết nối phù hợp với Policy.

ENCRYPT: chọn mã hóa để đào tạo policy này là 1 VPN IPSec (chấp nhận các gói tin IPSec).

Như ví dụ trên ta sẽ có:

Tham khảo thêm trong tài liệu hoặc trên website: http://kc.forticare.com/

11. Cấu hình Virtual IP

Trên giao diện web: http, https

External Interface: Giao diện Wan mà ta cần ánh xạ vào.

Type

Static NAT: Ánh xạ từ 1 địa chỉ Wan vào 1 địa chỉ Private

Port Forwarding: Ánh xạ từ 1 port của địa chỉ Wan vào 1 port của địa chủ Private

External IP Address: Địa chỉ Wan của giao diện

External Service Port: Cổng dịch vụ của địa chỉ Wan

Map to IP: Địa chỉ IP Private cần ánh sáng đến

Map to Port: Cổng dịch vụ của địa chỉ IP Private cần ánh xạ đến

Protocol: Giao thức sử dụng

Consele, telnet, ssh

Tham khảo thêm trong tài liệu hoặc trên website: http://kc.forticare.com/

12. Cấu hình dịch vụ AntiVirus:

Trên giao diện web: http, https

Login vào hệ thống, chọn "AntiVirus"

- File Block: ta có thể lựa chọn các định dạng File mẫu, giao thức nào cần kiểm tra để ngăn chúng lại. Ta cũng có thể định nghĩa các định dạng File khác bằng cách tạo mới... Sau đó chọn Apply để áp dụng ngay.

Tham khảo thêm trong tài liệu hoặc trên website: http://kc.forticare.com/

13. Cấu hình dịch vụ AntiSpam

Trên giao diện web: http, https

Login vào hệ thống, chọn "Spam Filter"

Fortiguard_AntiSpam

Đây là 1 dịch vụ bảo vệ và chống Spam cho Email (FortiShield). Nó có nhiệm vụ kiểm tra các địa chỉ nguồn và URL của Email đến, nếu có trong danh sách Blacklist ở trên FortiShield Server thì sẽ chặn việc gửi thư này. Bạn muốn sử dụng dịch vụ này thì phải đăng ký với nhà cung cấp.

IP address

Đây là địa chỉ IP nguồn mà ta cần kiểm tra (có thể là 1 địa chỉ hay dải địa chỉ). Nếu phù hợp thì Protection Profile tương ứng được thi hành, nếu không phù hợp thì chuyển sang lọc Spam tiếp theo.

Đây là việc lọc Email theo địa chỉ cụ thể của người gửi hoặc toàn bộ Email của 1 domain nào đó. Ta có thể đánh dấu mỗi địa chỉ Email là "clear" hay "spam".

MIME thêm vào Email để mô tả kiểu nội dung, mã hóa nội dung. Việc Spammer thay đổi các tham số này có thể làm cho bộ lọc Virus và Spam bị đánh lừa. Ta có thể sử dụng danh sách MIME Headers để đánh dấu Email từ các chương trình thư rác (chắc chắn) hay cùng với kiểu nội dung mà phổ biến các spam message hay dùng.

Banned Word

Ta có thể cầm 1 hay nhiều từ chứa trong chủ đề thư, nội dung thư hoặc cả hai.

Consele, telnet, ssh

Tham khảo thêm trong tài liệu hoặc trên website: http://kc.forticare.com/

14. Cấu hình dịch vụ IPS

Trên giao diện web: http, https

Login vào hệ thống, chọn "IPS"

Predefine:

Đây là tập hợp các signature (dấu hiệu đặc trưng) được định nghĩa trước, phân loại các loại dựa trên kiểu tấn công. Ngầm định các kiểu dấu hiệu này được kích hoạt, 1 trong số các nhóm khác thì không. Ta cũng có thể tạo ra các signature bằng tùy chọn Custom (Đặt tên, dấu hiệu, hành động, có ghi Log hay không...)

Anormaly

Danh sách phát hiện các dấu hiệu anomaly chỉ được cập nhật khi Update Firmware.

Consele, telnet, ssh

Tham khảo thêm trong tài liệu hoặc trên website: http://kc.forticare.com/

15 Cấu hình dịch vụ WEb filter

Cung cấp cấu hình truy nhập để thiết lập cho Web Filtering khi tạo 1 Protection profile cho firewall.

Trên giao diện web: http, https

Login vào hệ thống, chọn "Web Filtering"

Content Block

Khóa trang Web có chứa những từ bị cấm, có thể là 1 từ hoặc 1 chuỗi ký tư (text) có độ dài lên tới 80 ký tự. Số từ bị cấm cao nhất trong danh sách là 32.

URL Block

Ta có thể thêm vào các URL hoặc 1 số các URL được quảng bá công khai sẵn có để cấm truy cập. Các mục có thể vào URL block list:

-Các URL đầy đủ

- Địa chỉ IP

- Từng phần riêng rẽ của các URL để cấm các sub-domain

URL Exempt

Ta có thể cấu hình cụ thể các URL được phép truy cập từ Web filtering. Các URL trong danh sách Exempt không bị quét Virus.

Category Block

Đây là dịch vụ có license tương tự FortiShield

Script Filter

Cho phép chọn lọc Java Applet, Cookie và Active X

Consele, telnet, ssh

Tham khảo thêm trong tài liệu hoặc trên website: http://kc.forticare.com/

16. Cấu hình ghi Log

Trên giao diện web: http, https

Login vào hệ thống, chọn "Log & Report"

Log Config:

Ta có thể kích hoạt và cấu hình lưu trữ các log-message tới 1 hay nhiều nơi sau:

FortiLog: Là 1 thiết bị phân tích và quản lý log, có thể tổng hợp với các FortiGate khác hoặc các loại firewall khác. Để thiết lập lưu trữ nội dung với 1 Protection profile, ta cần chọn Fortilog và xác địng địa chỉ IP.

Memory: Quản lý thông tin bộ nhớ hệ thống của FortiGate. Lưu lượng và content log không được lưu lại bộ nhớ đệm. Khi bộ nhớ đầy, các thông tin cũ nhất sẽ bị ghi đè. Tất cả các mục của Log sẽ bị xóa khi hệ thống khởi động lại. "Level" là lựa chọn cách thức cảnh cáo.

Syslog: 1 Remote Computer chạy làm máy chủ Syslog. (tên hoặc địa chỉ IP, port)

Web Trend: 1 Remote Computer chạy NetIQ WebTrend - máy chủ báo cáo thông tin firewall.

Alert E-Mail: Chỉ rõ ra Mail server và người nhận cho các thông báo thư và các mức độ, tần suất của các thông báo

SMTP Server: tên và địa chỉ của SMTP Server cho các thông báo.

Email from: Địa chỉ người gửi

Email to: Địa chỉ người nhận thông báo

Authentication: Thiết lập xác thực SMTP

SMTP user:

Password:

Level: Thiết lập mức độ cảnh báo, chu kỳ đợi trước khi gửi thông báo cảnh báo

Log Filter: Cấu hình cho các log filter: lưu tại đâu, lưu loại nào (traffic log, event log...)

Consele, telnet, ssh

Tham khảo thêm trong tài liệu hoặc trên website: http://kc.forticare.com/

0 nhận xét:

Đăng nhận xét